ISMS for EMT

ISMS for EMT

Unsere Template-Lösung zur kostengünstigen Erfüllung der Sicherheitsanforderungen an externe Marktteilnehmer (EMT)

im Smart-Meter-Umfeld

Anlässlich der Zertifizierung des zweiten Smart-Meter-Gateways hob Arne Schönbohm, Präsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI), nochmals hervor:

„Im Zuge der Digitalisierung der Energiewende gehört das Smart-Meter-Gateway zu den Schlüsseltechnologien. Nur wenn Anwender in Staat, Wirtschaft und Gesellschaft auf den Schutz ihrer Daten vertrauen können, wird diese digitale Transformation gelingen und deren Potential auch voll ausgeschöpft werden.“

Arne Schönbohm, Präsident des Bundesamtes für Sicherheit in der Informationstechnik

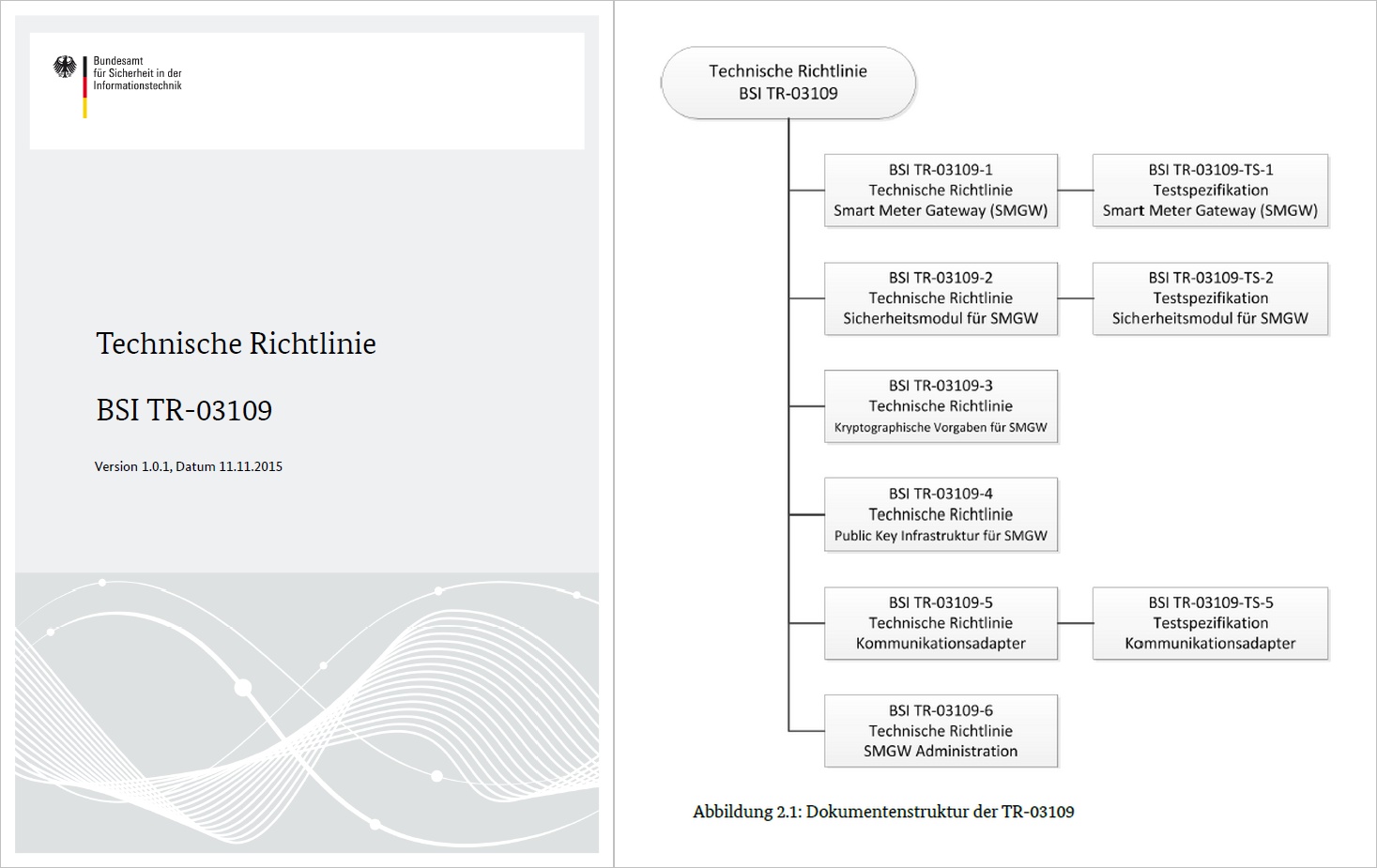

BSI TR-03109 Technische Vorgaben für intelligente Messsysteme und deren sicherer Betrieb

Aus diesem Grund werden mittels der technischen Richtlinie TR 03109 des BSI an

- die Smart-Meter-Gateways (SMGW) selbst, Gateway-Administratoren (GWA), Gateway-Hersteller (GWH) sowie

- die externen Marktteilnehmer (EMT) wie

Netzbetreiber, Lieferanten, grundzuständige und wettbewerbliche Messstellenbetreiber

hohe Anforderungen an die Informationssicherheit gestellt.

Wesentliche rechtliche Grundlage der technischen Richtlinie bildet das Messstellenbetriebsgesetz (MsbG).

§ 52 Abs. 4 MsbG:

„Aus intelligenten Messsystemen stammende personenbezogene Daten, Stammdaten und Netzzustandsdaten dürfen nur zwischen Teilnehmern an der Smart-Metering-Public-Key-Infrastruktur des Bundesamtes für Sicherheit in der Informationstechnik kommuniziert werden; […]“

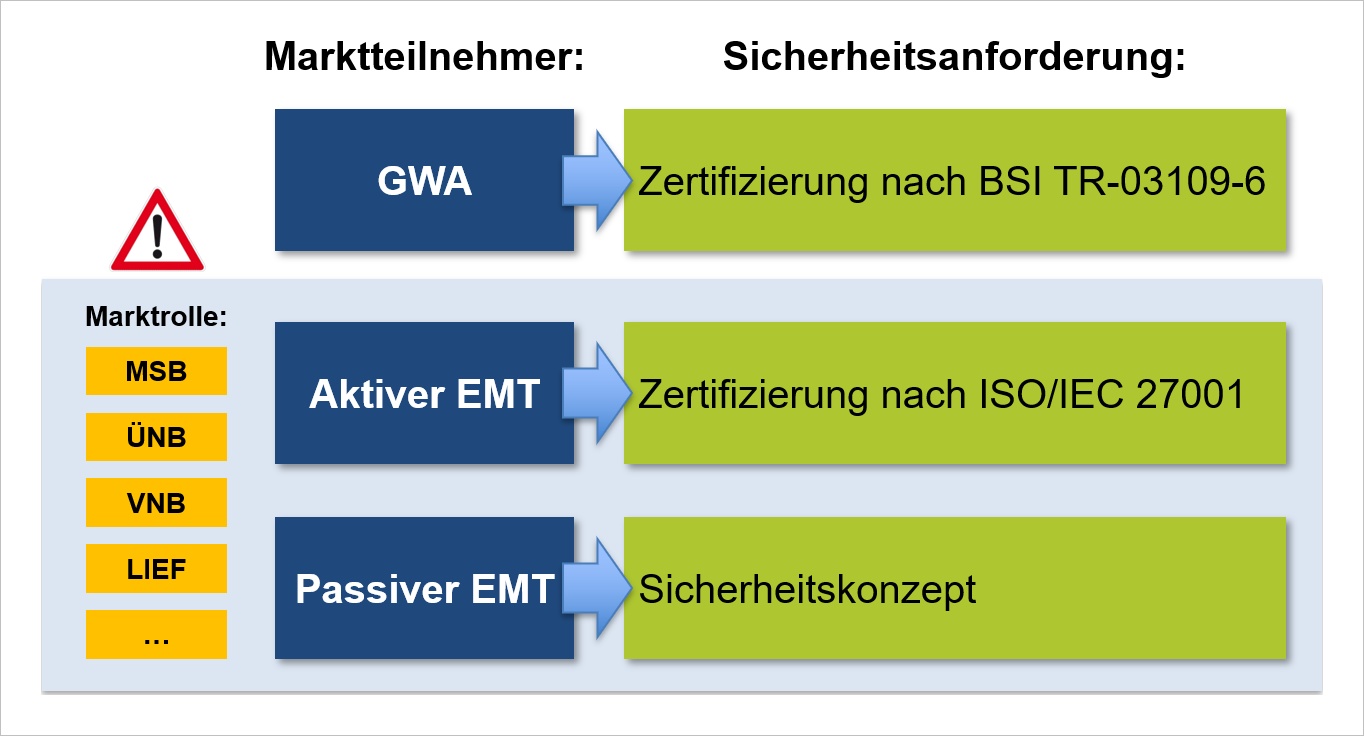

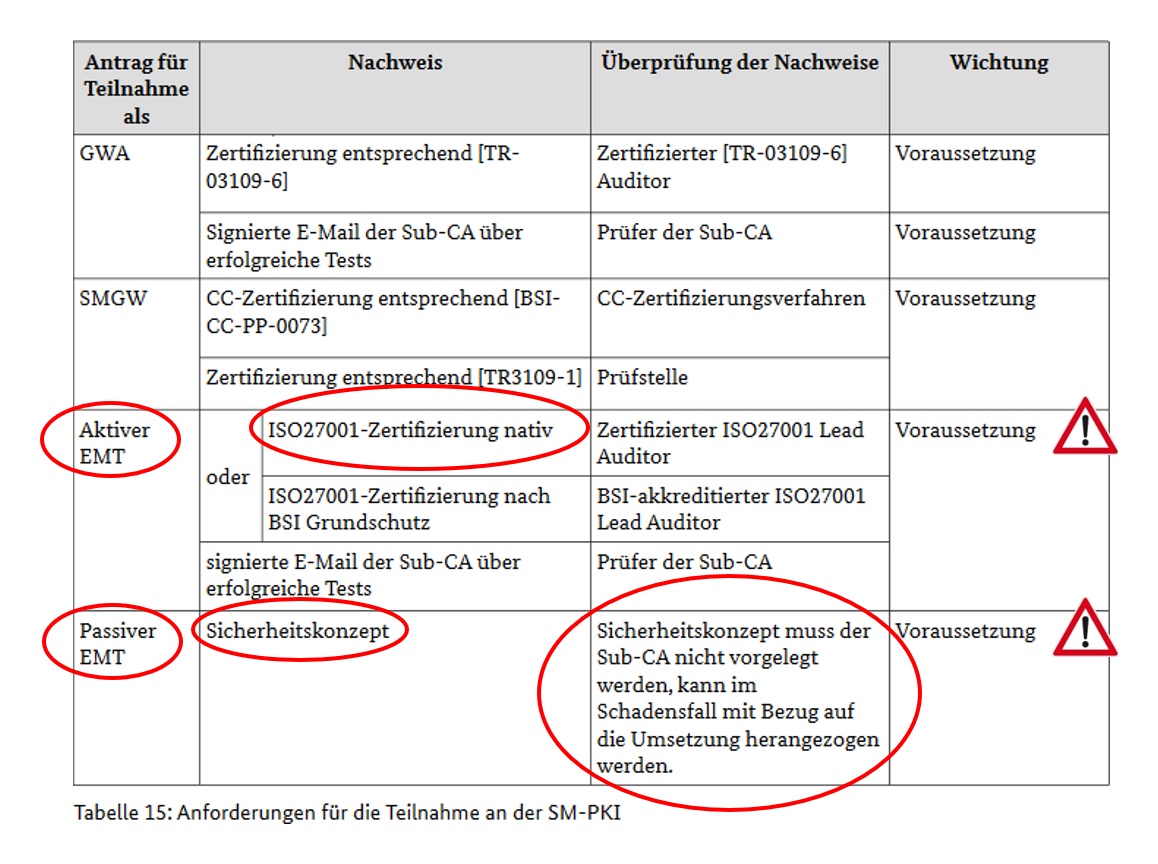

Die Smart-Metering-Public-Key-Infrastruktur des BSI fordert von ihren Teilnehmern im Minimum (= von einem passiven EMT) die Erarbeitung eines Sicherheitskonzepts, ansonsten (z.B. von einem aktiven EMT) generell eine ISO 27001-Zertifizierung „nativ“ oder auf Grundlage IT-Grundschutz:

- Als passiver EMT wird dabei ein Marktteilnehmer bezeichnet, der keine nachgelagerten Geräte (CLS) anspricht bzw. steuert, sondern nur Daten empfängt, um auf Basis dieser Informationen die eigenen Geschäftsprozesse fortzuführen (z.B. Durchführung der Netzentgelt-Abrechnung auf Grundlage übermittelter Mess-/Zählerwerte).

- Als aktiver EMT ist dagegen anzusehen, welcher ein SMGW nutzt, um über dieses nachgelagerte Geräte (Controllable Local Systems, CLS) anzusprechen. Die entsprechenden Anwendungsfälle zur Steuerung von CLS an der HAN-Schnittstelle durch einen EMT sind in der [TR-03109-1] definiert.

Für das jeweilige EVU bedeuten diese Vorgaben in der Praxis nun konkret Folgendes:

- Jede Marktrolle, die direkt Daten (insbesondere Messwerte) von intelligenten Messsystemen über den standardmäßig dafür vorgesehenen CLS-Proxy-Kanal empfängt, gilt als aktiver EMT und hat ein 27001-zertifiziertes ISMS nachzuweisen.

- Als passiver EMT kann ein Unternehmen dagegen nur dann angesehen werden, wenn es über den CLS-Kanal keinen eigenen / direkten Zugriff auf die Daten intelligenter Messsysteme besitzt sondern die Aufgabenstellung „CLS-Anbindung“ auf einen Dienstleister übertragen wurde. Der Dienstleister stellt dann anschließend seinem Auftraggeber über andere Wege (z.B. via Marktkommunikation) die entsprechenden Informationen zur Verfügung.

Unter diesen Rahmenbedingungen ist auf Seiten des Auftraggebers lediglich der Nachweis eines Sicherheitskonzepts erforderlich um den Anforderungen des § 52 Abs. 4 MsbG zu genügen.

Denn …

… wichtig in diesem Kontext:

Auf unsere konkrete Nachfrage hin teilte das BSI explizit mit, dass jeder EMT, der den CLS-Proxy-Kanal – egal in welcher Form (!) – nutzt, die an einen aktiven EMT gestellten Informationssicherheits-Anforderungen zu erfüllen hat (= Zertifiziertes 27001-ISMS).

Unsere Template-Lösung „ISMS for EMT“ unterstützt Sie dabei schnell und kostengünstig ein bereits im Hause bestehendes (möglichst bereits zertifiziertes – z.B. nach IT-Sicherheitskatalog) 27001-ISMS um die Anforderungen des MsbG und der TR 03109 zu erweitern, indem es Ihnen eine Schritt-für-Schritt-Anleitung zur Verfügung stellt, welche Aufgaben nacheinander abzuarbeiten und welche Fragen dabei zu beantworten sind (z.B. um welche Informationssicherheitsziele Ihre Leitlinie zu ergänzen ist, welche Rechtsnormen noch ins Rechtskataster aufzunehmen sind etc.).

Unsere Lösung unterstützt sowohl das Sicherheitskonzept eines passiven EMT als auch das geforderte 27001-konforme ISMS eines aktiven EMT – Die Umsetzung ist auch schrittweise möglich (Zuerst passiver EMT – Später Umstellung auf aktiven EMT).

Ergänzend hierzu bieten wir Ihnen gerne auch einen entsprechenden Workshop „ISMS for EMT“ an, in dessen Rahmen wir Ihnen weitere Tipps & Tricks zum effizienten Umgang mit unserem Leitfaden an die Hand geben.

Gerne unterstützen wir Sie auch bei der operativen Ausprägung und Einführung des erforderlichen „ISMS for EMT“ – sei es in Form eines Sicherheitskonzeptes oder eines ISO/IEC 27001: Sprechen Sie uns jederzeit gerne an!

Sicherheitskonzept- bzw. ISMS-Template auf ISO/IEC 27001-Basis für EMT

Ich interessiere mich für das von Ihnen angebotene Sicherheitskonzept- bzw. ISMS-Template auf ISO/IEC 27001-Basis für EMT.

- Wir betreiben in unserem Hause bereits ein zertifiziertes ISMS auf Grundlage ISO/IEC 27001: Ja / Nein

- Folgende Marktrolle(n) soll(en) unterstützt werden: Netzbetreiber / Lieferant / Grundzuständiger Messstellenbetreiber / Wettbewerblicher Messstellenbetreiber

- Wir versorgen ca. x Zählpunkte (= Größter Wert der zu unterstützenden Marktrollen)

Ich bitte um Zusendung eines entsprechenden Angebotes.

Weitere Antworten des BSI auf Fragen unsererseits:

Benötigt ein datenumgangsberechtigter Marktteilnehmer nach § 49 Abs. 2 MsbG (EMT) ein eigenes PKI-Zertifikat, auch wenn ein Dienstleister beauftragt wird?

Gemäß § 52 Abs. 4 MsbG dürfen personenbezogene Daten, Stammdaten und Netzzustandsdaten nur zwischen den Teilnehmern der SM-PKI kommuniziert werden. Entsprechend müssen die verschiedenen Teilnehmer (z.B. Messstellenbetreiber) jeweils über ein eigenes Zertifikat verfügen, um die Kommunikation dieser Daten mit dem SMGW und untereinander durchzuführen. Daher muss ein datenumgangsberechtiger Marktteilnehmer nach §49 Abs. 2 MsbG (EMT, z.B. ein Messstellenbetreiber) in seinem Namen ein PKI-Zertifikat bei seiner gewählten Sub-CA beantragen.

Der beauftragte Dienstleister nach § 49 Abs. 3 MsbG muss das PKI-Zertifikat im Auftrag des datenumgangsberechtigten Marktteilnehmers (EMT) nutzen. Der Dienstleister darf für die beauftragten Aufgaben kein anderes Zertifikat verwenden. Diese Regelung gilt für jeden datenumgangsberechtigten Marktteilnehmer (EMT).

Kann ein Dienstleister im Auftrag des datenumgangsberechtigten Marktteilnehmers (EMT) die zugehörigen PKI-Zertifikate beantragen?

Der Dienstleister kann im Auftrag des datenumgangsberechtigten Marktteilnehmers (EMT) entsprechende PKI-Zertifikate für diesen beantragen. Die Zertifikate müssen dabei auf den datenumgangsberechtigten Marktteilnehmer (EMT) ausgestellt werden. Die hierfür zu durchlaufenden spezifischen Prozesse und die zugehörigen Registrierungsunterlagen werden von der jeweiligen Sub-CA vorgegeben und müssen konform zu SM-PKI CP Kapitel 3.2.2.2 sein.

Wie muss die Kommunikation zwischen einen datenumgangsberechtigten Marktteilnehmer (EMT) und den von Ihm beauftragten Dienstleister abgesichert werden?

Der Dienstleister handelt im Auftrag des datenumgangsberechtigten Marktteilnehmers (EMT) und nutzt dessen PKI-Zertifikat. Zwischen dem EMT und Dienstleister besteht ein Innenverhältnis. Beide kommunizieren über eine geschützte interne Infrastruktur (z.B. ein VPN). Die sichere Kommunikation zwischen EMT und Dienstleister muss im Sicherheitskonzept (SiKo) des EMT definiert werden.

Sicherheitstechnisch muss die Weiterverarbeitung der Daten gleichwertig zur Authentisierung und Verschlüsslung mit den PKI-Zertifikaten aus der SM-PKI geschützt werden. Dies bedeutet insbesondere den Einsatz vergleichbarer Kryptographie (siehe Kapitel 1.3.3.4 der SM-PKI CP).

(Siehe auch entsprechende FAQ des BSI)