Informationssicherheit & Datenschutz

Informationssicherheit & Datenschutz

Maßgeschneiderte Sicherheitskonzepte und Managementsysteme

zum Schutz Ihrer Zukunft.

Mit der beständig fortschreitenden Digitalisierung der Geschäftsprozesse wird jedes Unternehmen immer abhängiger von der vollumfänglichen Funktionsfähigkeit seiner eingesetzten Informations- und Kommunikationstechnik (IKT).

Die Anfälligkeit gegen Störungen oder gar dem Ausfall der genutzten Kern-Anwendungen und -Systeme steigt rapide und kann heute im Einzelfall bereits existenzbedrohende Ausmaße annehmen.

Die dunklen Bedrohungen

Kriminellen bieten sich in den Zeiten der zunehmenden Digitalisierung und immer stärkeren Vernetzung vielfältige neue Angriffsvektoren – In dieser „Branche“ herrscht Goldgräberstimmung vor.

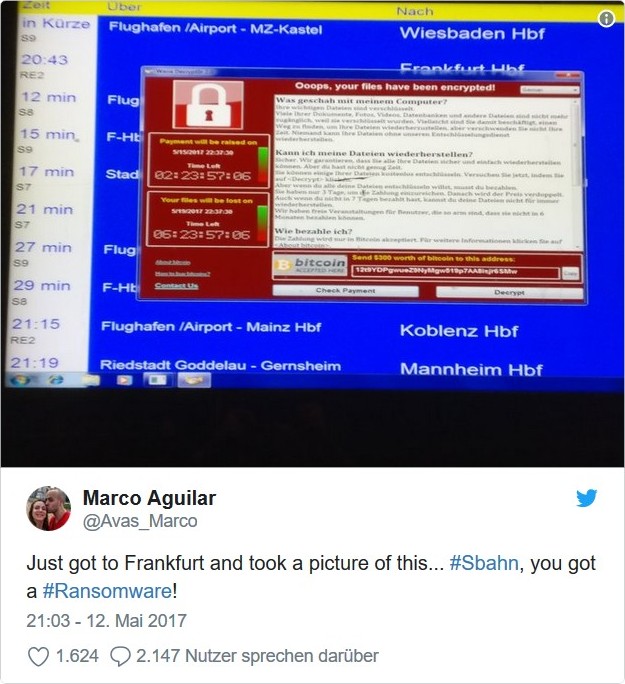

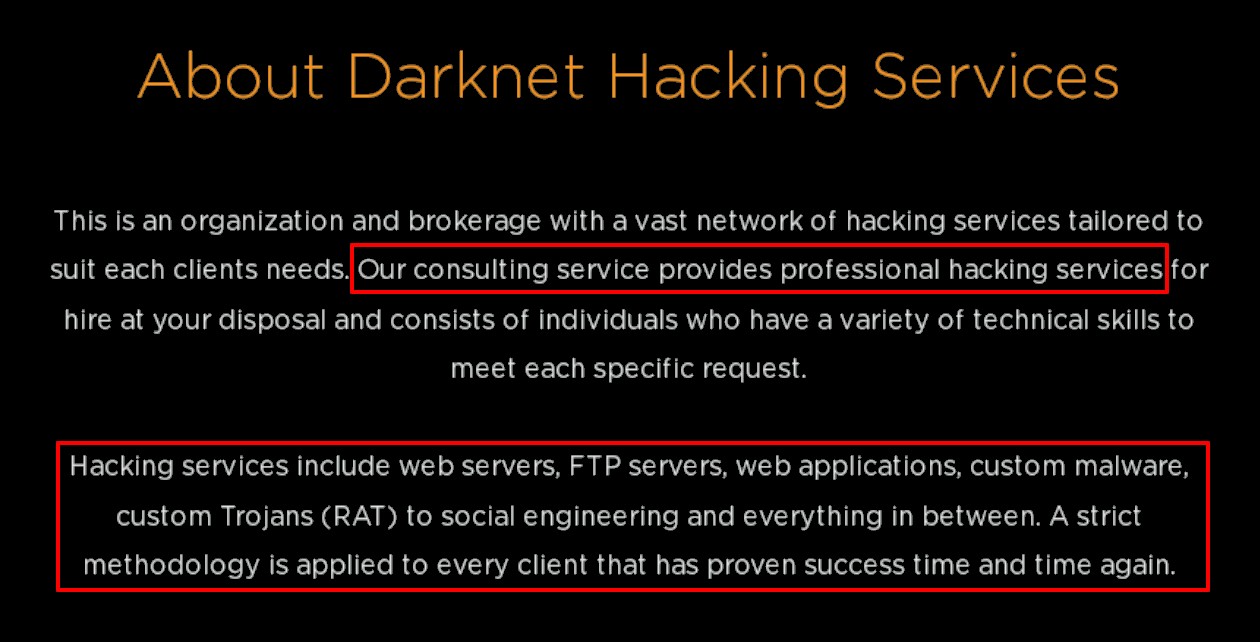

Heute steht über das Darknet auch Laien die Möglichkeit offen, sich individuelle, maßgeschneiderte Ransomware erstellen zu lassen um mit dieser dann recht einfach und schnell (und bei Beachtung einiger einfacher Spielregeln sogar relativ gefahrlos) Geld zu verdienen.

WannaCry, Petya/NotPetya und Bad Rabbit sind nur einige Beispiele bekannter Kryptotrojaner, die bereits weltweit massive Schäden angerichtet haben.

Datendiebstahl ist ein weiteres florierendes Marktsegment – Sei es in Form des anschließenden illegalen Verkaufs der erbeuteten Datensätze auf entsprechenden Plattformen oder dem Versuch der Lösegelderpressung vom Opfer (Beispiel: Uber). Allerdings erfordert die Bedienung dieses Geschäftsfelds schon etwas mehr Know-how als der Einsatz von Ramsomware. Jedoch lässt sich auch hier jedes fehlende Fachwissen im Darknet problemlos und bedarfsgerecht „zukaufen“.

Cyberattacken, die gezielt von einem Unternehmen gegen seine Konkurrenten in Auftrag gegeben werden, sind ebenfalls längst an der Tagessordnung: Sei es aus Gründen der Wirtschaftsspionage oder mit der destruktiven Absicht einer gezielten Sabotage des Wettbewerbers. Zum Teil erfolgen diese Angriffe dabei so subtil / geschickt, dass sie vom Angegriffenen als solche gar nicht erkannt werden – Er wundert sich möglicherweise nur über die ein oder andere „Absonderlichkeit“, die seit kurzem in seinem Unternehmen auftritt …

Das Erkennungszeichen des Hacker-Kollektivs Anonymous

Parallel dazu hat das Zeitalter der Cyberwars längst begonnen:

Geheimdienste und andere „Institutionen“ haben neben den Kritischen Infrastrukturen (KRITIS) auch die Großindustrie als für sich lohnende Angriffsziele ausgemacht.

Diese Organisationen zeichnet insbesondere aus, dass sie offensichtlich über hochkompetente und bestens ausgebildete Mitarbeiter verfügen, die eine beeindruckende Expertise und ein überragendes Know-How in ihrem Fachgebiet vorweisen können, und gleichzeitig die Faktoren Zeit und Ressourcen, die zur Vorbereitung und Durchführung eines schlagkräftigen Angriffes erforderlich sind, nur eine untergeordnete Rolle zu spielen scheinen.

Einem typischen, grundsätzlich auf das normale Tagesgeschäft ausgerichteten IT-Bereich eines mittelständischen Unternehmens wird es angesichts dieser Rahmenparameter in Zukunft zunehmend schwerer fallen, einem solch professionellen Gegner dauerhaft etwas entgegenzusetzen: Genau an dieser Stelle setzt unser CAIRO-Programm an.

Unter Codenamen wie Stuxnet, Sandworm oder Industroyer/CrossOverride sind diese Art von Angriffen in der Vergangenheit auch der breiteren Öffentlichkeit bekannt geworden bekannt geworden.

Der deutsche Gesetzgeber hat auf diese Bedrohungslage reagiert und mit dem

IT-Sicherheitsgesetz Betreiber Kritischer Infrastrukturen (KRITIS) zur Einführung von Informationssicherheitsmanagementsystemen (ISMS) verpflichtet. Aber auch jedes andere Unternehmen und jede andere Institution sieht sich zunehmend mit den Gefährdungen aus dem Cyberraum konfrontiert: auch wenn Sie selbst nicht gesetzlich dazu verpflichtet sind – wir raten jedem dringend, sich im eigenen Interesse intensiv mit dem Thema Informationssicherheit auseinanderzusetzen – zum Schutz Ihrer Zukunft.

Parallel dazu war die Europäische Union auch nicht untätig: Mit dem Fokus auf den Schutz personenbezogener Daten hat jedes Unternehmen die Vorgaben der EU Datenschutz-Grundverordnung (DS-GVO bzw. DSGVO) umzusetzen, die letztendlich nur durch die Einrichtung und den Betrieb eines Datenschutzmanagementsystems „nach dem Stand der Technik“ zu erfüllen sind.

Den Schutzzielen Verfügbarkeit, Integrität, Authentizität, Belastbarkeit und Vertraulichkeit wird von beiden Seiten höchste Priorität eingeräumt.

Wir wissen als eines der wenigen Beratungshäuser, was "Belastbarkeit" tatsächlich bedeutet und welcher Handlungsbedarf in der Praxis konkret damit verbunden ist.

Unsere Leistungen

- Vermittlung von Grundwissen und Strategie-Beratung

- Vermittlung von Grundwissen und Strategie-Beratung zu den Themen Informationssicherheit und Datenschutz.

- Konzeption und Einführung von Sicherheitskonzepten

- Konzeption und Einführung von Sicherheitskonzepten, z.B. auf Basis unseres Muster-Sicherheitskonzepts für den passiven externen Marktteilnehmer (EMT) zur Erfüllung der Anforderungen der BSI TR-01309 oder für Betreiber von Telekommunikationssystemen nach TKG.

- Konzeption, Einführung und Betrieb von Informationssicherheitsmanagementsystemen (ISMS)

- Konzeption, Einführung und Betrieb eines ISMS nach anerkannten Standards wie z.B.,

- ISO/IEC 27001

- IT-Grundschutz 2.0

- ISIS12

- Konzeption, Einführung und Betrieb eines ISMS nach anerkannten Standards wie z.B.,

- Konzeption, Einführung und Betrieb von Datenschutzmanagementsystemen (DSMS)

- Konzeption, Einführung und Betrieb eines DSMS zur Erfüllung der Anforderungen aus

- der Verordnung (EU) 2016/679 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten, zum freien Datenverkehr – EU Datenschutz-Grundverordnung (DS-GVO bzw. DSGVO)

- dem neuen Bundesdatenschutzgesetz (BDSG neu) – Gültig ab dem 25.05.2018

- Konzeption, Einführung und Betrieb eines DSMS zur Erfüllung der Anforderungen aus

- Umsetzung über die Standards hinausgehender ISMS-Anforderungen

- Umsetzung über die Standards hinausgehender ISMS-Anforderungen (z.B. für KRITIS): Konzeption, Einführung und Betrieb eines Informationssicherheitsmanagementsystems (ISMS) auf Basis

- BSI-Gesetz (BSIG) in Verbindung mit der BSI-Kritis-Verordnung (BSI-KritisV) sowie branchenspezifischer Sicherheitsstandards B3S gemäß § 8a (2) BSIG wie z.B. dem Branchenstandard „IT Sicherheit Wasser/Abwasser“

- Energiewirtschaftsgesetz (EnWG) in Verbindung mit dem IT-Sicherheitskatalog gemäß § 11 Absatz 1a Energiewirtschaftsgesetz der Bundesnetzagentur (IT-Sicherheitskatalog Netzbetreiber)

- Energiewirtschaftsgesetz (EnWG) in Verbindung mit dem IT-Sicherheitskatalog gemäß § 11 Absatz 1b Energiewirtschaftsgesetz der Bundesnetzagentur (IT-Sicherheitskatalog Erzeuger)

- Telekommunikationsgesetz (TKG) in Verbindung mit dem Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten nach § 109 Telekommunikationsgesetz (TKG) der Bundesnetzagentur

- Leitlinie für die Informationssicherheit in der öffentlichen Verwaltung (Leitlinie InfoSic) des IT-Planungsrates (bzw. deren länderspezifischen Umsetzung)

- BSI TR-03109 Technische Vorgaben für intelligente Messsysteme und deren sicherer Betrieb, insbesondere BSI TR-03109-6 Smart Meter Gateway Administration

- Certificate Policy der Smart Metering PKI (CP-SM-PKI)

- Gesetz zur Umsetzung der EU-Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union – NIS-Richtlinien-Umsetzungsgesetz (NIS-RL-UG)

- Umsetzung über die Standards hinausgehender ISMS-Anforderungen unter Berücksichtigung

- branchenspezifischer Ergänzungen wie z.B. DIN ISO/IEC TR 27019 für die Energieversorgung oder ISO/IEC 27011 für die Telekommunikation,

- weiterer Industriestandards wie z.B. IEC 62443 (bzw. ANSI/ISA 62443) Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme (Teile 1-3) oder

- anderer bereits eingeführter Managementsysteme nach ISO-Standard (z.B. ISO 9001) zur Ausprägung als integriertes Managementsystem (IMS)

- Umsetzung über die Standards hinausgehender ISMS-Anforderungen (z.B. für KRITIS): Konzeption, Einführung und Betrieb eines Informationssicherheitsmanagementsystems (ISMS) auf Basis

- Durchführung von Audits nach Maßgabe ISO/IEC 27001

- Durchführung von Audits nach Maßgabe ISO/IEC 27001 Kapitel 9.2 Interne Audits, A.12.7 Audit von Informationssystemen und A.15.2.1 Überwachung und Überprüfung von Lieferantendienstleistungen.

- Durchführung von Unterweisungen und Schulungen nach Maßgabe ISO/IEC 27001 Kapitel 7.2 Kompetenz b) und c), Kapitel 7.3 Bewusstsein, A.7.2.2 Informationssicherheitsbewusstsein, -ausbildung und -schulung.

- Beispiele relevanter Normen und Vorgaben:

- ISO/IEC 27001:2013

Der internationale Standard in der aktuellsten Version.

Der internationale Standard in der aktuellsten Version.

- ISO/IEC 27019:2017

Die 27k-Erweiterung für die Energieversorgung.

Die 27k-Erweiterung für die Energieversorgung.

- ISO/IEC 27011:2016

Die 27k-Erweiterung für die Telekommunikation.

Die 27k-Erweiterung für die Telekommunikation.

- IT-Grundschutz 2.0

Der deutsche Standard in der 2017 modernisierten Fassung.

Der deutsche Standard in der 2017 modernisierten Fassung.

- BSI TR-01309

Die Richtlinie für die Gateway-Administration.

Die Richtlinie für die Gateway-Administration.

- EU DS-GVO

Die EU-Datenschutz-Grundverordnung (DSGVO).

Die EU-Datenschutz-Grundverordnung (DSGVO).

- IT-Sicherheitskatalog gemäß §11 Absatz 1b EnWG

Der IT-Sicherheitskatalog für Betreiber von Energieanlagen

Der IT-Sicherheitskatalog für Betreiber von Energieanlagen

(aktuell noch in der Konsultationsfassung).

Unsere Kompetenz

- Jedes unserer Informationssicherheits- und Datenschutz-Teams wird grundsätzlich von einem erfahrenen und zertifizierten ISO/IEC 27001 Lead Auditor federführend geleitet. In der Regel handelt es sich hierbei um einen „Ocotothorpe Silverback“. ✔

- Unsere Datenschutz-Berater weisen durchgängig den Fachkundenachweis nach § 4f Abs. 3 BDSG auf. ✔

- Unsere Mitarbeiter haben bereits Unternehmen im deutlich zweistelligen Bereich zu Themen der Informationssicherheit und zum Datenschutz erfolgreich beraten und zu entsprechenden Zertifizierungen geführt. ✔

- Wir stellen für verschiedene Unternehmen in Dienstleistung den Informationssicherheitsbeauftragen oder -verantwortlichen, den Ansprechpartner IT-Sicherheit gegenüber der Bundesnetzagentur sowie die Kontaktstelle gegenüber dem BSI. ✔

- Wir stellen für verschiedene Unternehmen in Dienstleistung den Datenschutzbeauftragten. ✔

- Es waren Mitarbeiter unseres Hauses die die Rahmenparameter, wonach sich unter bestimmten Bedingungen für Unternehmen die Möglichkeit einer „Ausnahmeregelung“ vom IT-Sicherheitskatalog eröffneten, analysiert, das darauf aufbauende Vorgehensmodell ausgearbeitet und mit der Bundesnetzagentur abgestimmt haben. ✔

timeo Danaos et dona ferentes.

Publius Vergilius Maro (Vergil), Aeneis, 2/48-49

Muster- Löschkonzept auf DIN 66398-Basis

Ja, ich interessiere mich für das Muster- Löschkonzept auf Basis der DIN 66398, welches als eine mögliche Ausprägungs-Option die mit dem Einsatz von SAP ILM verbundene Sperr- und Lösch-Logik berücksichtigt, und welches man gegen eine einmalige Schutzgebühr von 749,95 EUR zzgl. der gesetzl. MwSt in Form einer Unternehmenslizenz erwerben kann: Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Leistungsumfang: Muster- Löschkonzept auf Basis der DIN 66398 (Unterlagen in Word- und Excel-Format) + Anwendungshinweise (PDF-Format)

Enthält auch einen Überblick über wesentliche gesetzliche Aufbewahrungsfristen inkl. sondergesetzlicher Regelungen.

Muster- SOA eines DSGVO-konformen Datenschutzmanagementsystems (DSMS) auf ISO/IEC 27001-Basis

Ja, ich interessiere mich für die Muster- Erklärung zur Anwendbarkeit / Statement of Applicability (SOA) eines DSGVO-konformen DSMS auf ISO/IEC 27001-Basis, welche man gegen eine einmalige Schutzgebühr von 249,95 EUR zzgl. der gesetzl. MwSt in Form einer Unternehmenslizenz erwerben kann: Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Leistungsumfang: Muster-SOA eines DSGVO-konformen DSMS auf ISO/IEC 27001-Basis (Excel-Format)

Enthält auch alle Maßnahmen, die nach dem Stand der Technik zur Erfüllung des DSGVO-Schutzziels „Belastbarkeit“ gemäß DSGVO Art. 32 Abs. 1 lit. b erforderlich sind.

Muster- Risikomanagement DSGVO

Ja, ich interessiere mich für das Muster- Risikomanagement DSGVO, welches alle Anforderungen der internationalen Risikomanagement-Standards ISO 31000 (Risk management) und ISO/IEC 27005 (Information security risk management) berücksichtigt und gegen eine einmalige Schutzgebühr von 949,95 EUR zzgl. der gesetzl. MwSt in Form einer Unternehmenslizenz erworben werden kann: Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Leistungsumfang: Muster- Risikomanagement-Richtlinie DSGVO (Word-Format), Bearbeitungs-Vorlage(n) (Excel-Format), Anwendungs-Hinweise (PDF-Format)

Inklusive Muster-Gefährdungskatalog, der sowohl allgemeine Informationssicherheits- als auch die konkreten DSGVO-Anforderungen abdeckt. Anmerkung: Die aus der Anlage zu § 9 Satz 1 BDSG (alt) bekannten TOMs gibt es ab dem 25.05.2018 nicht mehr.

DSGVO-konforme Muster- Verpflichtungserklärung Datengeheimnis (ehemals § 5 BDSG)

Ja, ich interessiere mich für die aktuelle DS-GVO-konforme Muster- Verpflichtungserklärung der Mitarbeiter auf das Datengeheimnis und die Vertraulichkeit (als Nachfolgeregelung für die bisherige Verpflichtung nach § 5 BDSG), welche man gegen eine einmalige Schutzgebühr von 49,95 EUR zzgl. der gesetzl. MwSt in Form einer Unternehmenslizenz erwerben kann: Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Leistungsumfang: Einseitige Muster-Verpflichtungserklärung + Siebenseitiges Merkblatt für Ihre Mitarbeiter

Muster- Textbausteine zur Erfüllung der Informationspflichten nach Art. 13 DSGVO

Ja, ich interessiere mich für die aktuelle Muster- Textbausteine zur Erfüllung der Informationspflichten nach Art. 13 DSGVO, welche man gegen eine einmalige Schutzgebühr von 89,95 EUR zzgl. der gesetzl. MwSt in Form einer Unternehmenslizenz erwerben kann: Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Leistungsumfang: Muster- Textbausteine zu sowohl Abs. 1 als auch 2 des Art. 13 DSGVO + Anwendungs-Hinweise

Muster- Rechtskataster / Compliance-Kataster ISO 27001 (inkl. KRITIS)

Ja, ich interessiere mich für das aktuelle Muster- Rechtskataster / Compliance-Kataster ISO 27001 (inkl. KRITIS), welches man gegen eine einmalige Schutzgebühr von 349,95 EUR zzgl. der gesetzl. MwSt in Form einer Unternehmenslizenz erwerben kann:

Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Änderungsservice Rechtskataster / Compliance-Kataster ISO 27001 (inkl. KRITIS)

Ja, ich interessiere mich für den Änderungsservice Rechtskataster / Compliance-Kataster ISO 27001 (inkl. KRITIS), den man gegen eine monatliche Gebühr von 49,95 EUR zzgl. der gesetzl. MwSt in Anspruch nehmen kann.

So bleibe ich ständig auf dem neuesten Stand und werde automatisch auch über die jeweiligen Inhalte aller Änderungen informiert.

Die Laufzeit des Vertrages beträgt 24 Monate. Er verlängert sich automatisch jeweils um ein weiteres Jahr sofern er nicht mit einer Frist von drei Monaten gekündigt wird. Ich bitte um Zusendung der entsprechenden Bestellunterlagen.

Weitere Informationen

Kontaktieren auch Sie uns gerne zu unserem Leistungsspektrum Informationssicherheit und Datenschutz – Wir stehen Ihnen jederzeit gerne unverbindlich und kostenfrei für weitergehende Informationen und Rückfragen zur Verfügung.

For your final pleasure in this context:

Barack Obama at Stanford University, Palo Alto, 13.02.2015

Steve Jobs on privacy at the D8 conference, 01.06.2010

Mapping der wesentlichen Managementsystem-Anforderungen der DSGVO auf die ISO/IEC 27001 V1.5

Unsere Aktion zum Direkt-Download ohne Authentifizierung ist abgelaufen: Nutzen Sie bei weitergehendem Interesse bitte wieder wie gewohnt unser Kontaktformular.